OpenVPN is een van die VPN-opsies (virtuele privaat netwerk of privaat virtuele netwerke) waarmee u data-oordrag via 'n spesiaal gemaakde geïnkripteer kanaal kan implementeer. U kan dus twee rekenaars verbind of 'n gesentraliseerde netwerk bou met 'n bediener en verskeie kliënte. In hierdie artikel leer ons hoe om so 'n bediener te skep en dit op te stel.

Ons stel die OpenVPN-bediener op

Soos hierbo genoem, kan ons met behulp van die betrokke tegnologie inligting via 'n veilige kommunikasiekanaal oordra. Dit kan 'n lêeruitruiling of veilige toegang tot die internet wees deur 'n bediener wat 'n algemene poort is. Om dit te skep, het ons geen ekstra toerusting en spesiale kennis nodig nie; alles word gedoen op die rekenaar wat beplan word om as 'n VPN-bediener gebruik te word.

Vir verdere werk sal dit ook nodig wees om die kliëntdeel op die masjiene van netwerkgebruikers op te stel. Al die werk behels die skepping van sleutels en sertifikate wat dan aan kliënte oorgedra word. Met hierdie lêers kan u 'n IP-adres verkry wanneer u aan die bediener koppel en die geïnkripteer kanaal hierbo genoem skep. Alle inligting wat daardeur oorgedra word, kan slegs met 'n sleutel gelees word. Hierdie funksie kan sekuriteit aansienlik verbeter en datasekuriteit verseker.

Installeer OpenVPN op 'n bedienermasjien

Installasie is 'n standaardprosedure met enkele nuanses, waaroor ons in meer besonderhede sal bespreek.

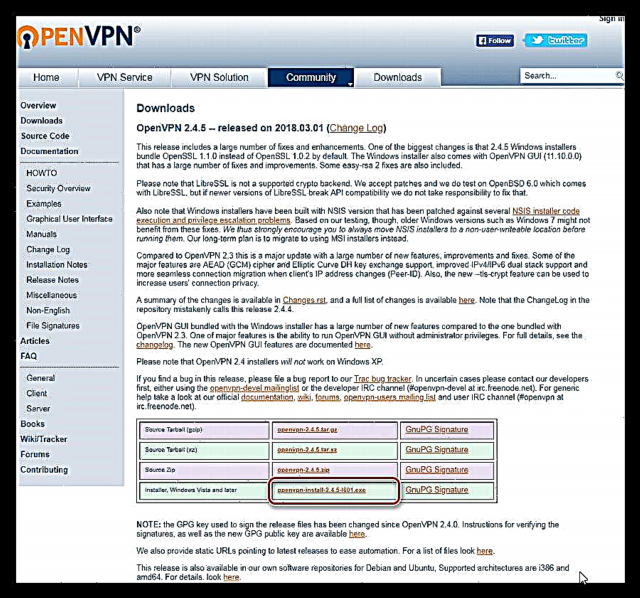

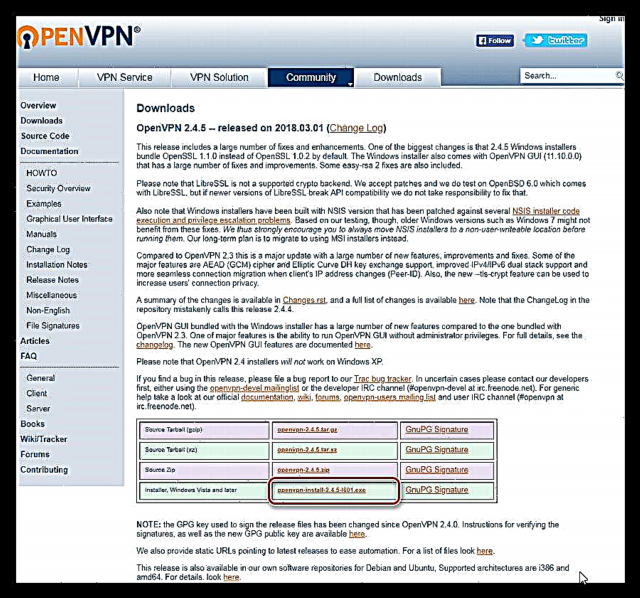

- Die eerste stap is om die program van die onderstaande skakel af te laai.

Laai OpenVPN af

- Begin die installeerder en kom na die venster vir die keuse van komponente. Hier moet ons 'n dop by die artikel met die naam plaas "EasyRSA", waarmee u sertifikaat- en sleutellêers kan skep en bestuur.

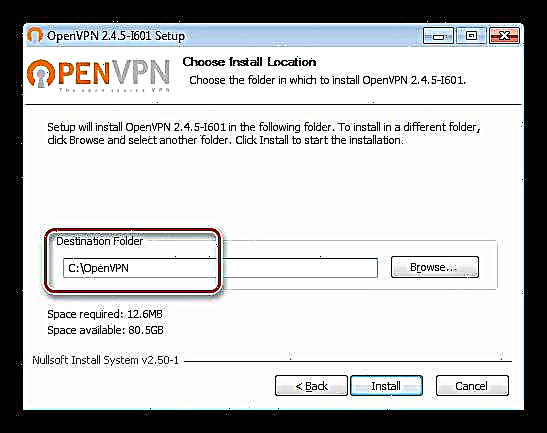

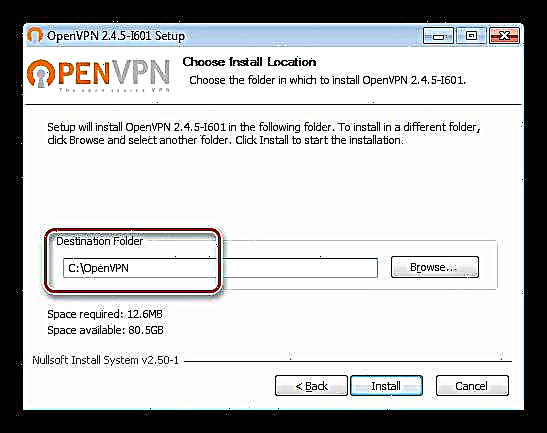

- Die volgende stap is om 'n plek te kies om te installeer. Sit die program gerieflik in die wortel van die stasie-stasie C :. Om dit te doen, verwyder eenvoudig die oorskot. Dit moet blyk

C: OpenVPN

Ons doen dit om ineenstortings te voorkom tydens die uitvoering van skrifte, aangesien ruimtes in die pad onaanvaarbaar is. U kan dit natuurlik in aanhalingstekens plaas, maar bewustheid kan ook misluk, en om foute in die kode te soek is nie 'n maklike taak nie.

- Na al die instellings, installeer die program in die normale modus.

Bedienerskantopstelling

Wanneer u die volgende stappe uitvoer, moet u so versigtig as moontlik wees. Enige gebreke sal lei tot die onbedrywigheid van die bediener. 'N Ander voorvereiste is dat u rekening administrateurregte moet hê.

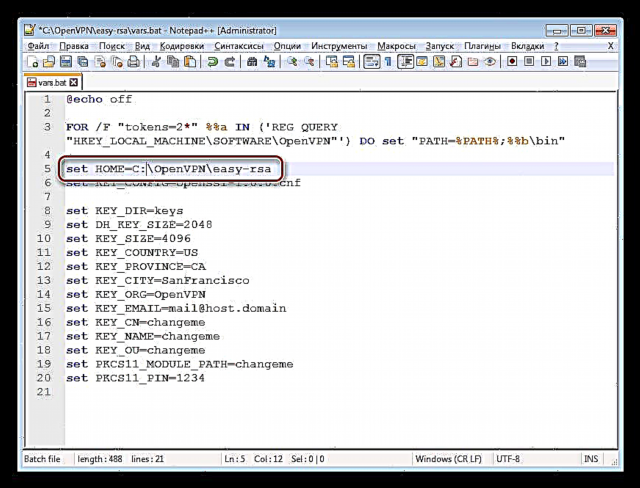

- Ons gaan na die gids "Easy-RSA", wat in ons geval geleë is op

C: OpenVPN easy-rsaSoek die lêer vars.bat.sample.

Hernoem dit na vars.bat (verwyder die woord "Voorbeeld" saam met die punt).

Maak hierdie lêer oop in die Notepad ++ -redigeerder. Dit is belangrik, aangesien dit hierdie notaboek is wat u in staat stel om kodes korrek te redigeer en te stoor, wat help om foute tydens die uitvoering daarvan te vermy.

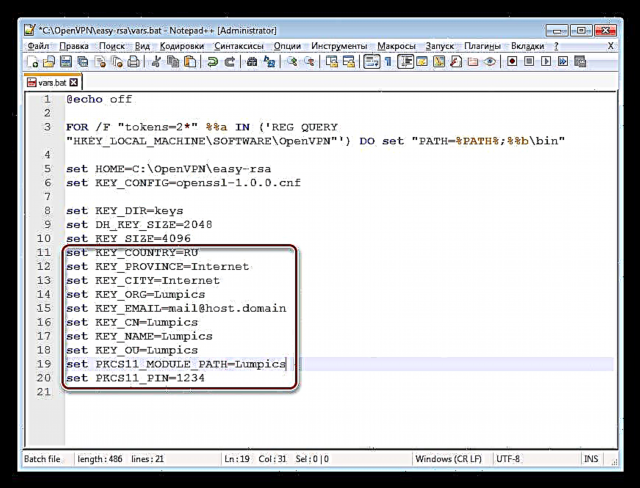

- In die eerste plek verwyder ons alle opmerkings wat groen vertoon is - dit sal ons net steur. Ons kry die volgende:

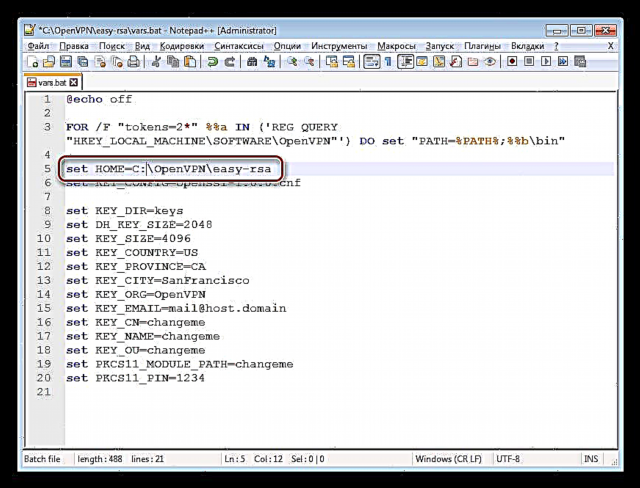

- Verander dan die pad na die gids "Easy-RSA" die een wat ons tydens die installasie uitgewys het. In hierdie geval, verwyder net die veranderlike % Programlêers% en verander dit na C:.

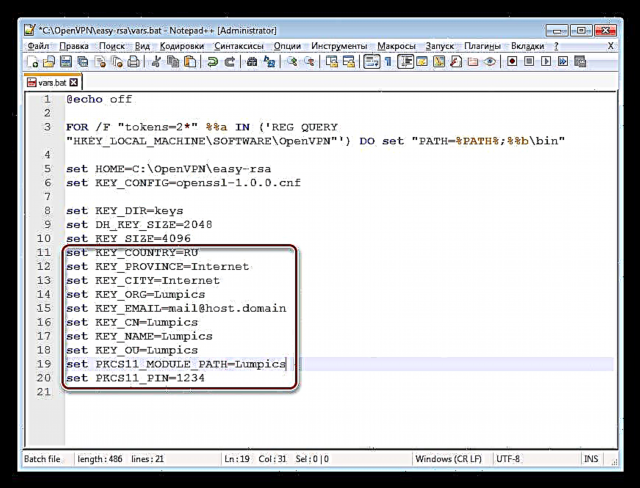

- Die volgende vier parameters word onveranderd gelaat.

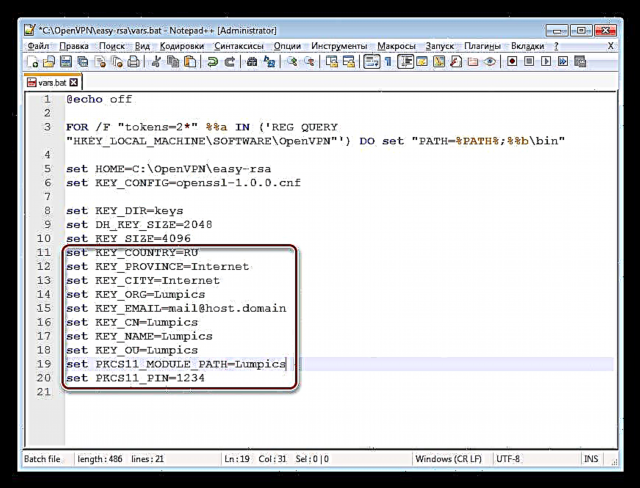

- Die oorblywende reëls word willekeurig ingevul. Voorbeeld in die skermkiekie.

- Stoor die lêer.

- U moet ook die volgende lêers wysig:

- opbou ca.bat

- opbou dh.bat

- opbou key.bat

- opbou sleutel-pass.bat

- opbou sleutel-pkcs12.bat

- opbou sleutel-server.bat

Hulle moet die span verander

OpenSSLna die absolute pad na die ooreenstemmende lêer openssl.exe. Moenie vergeet om die veranderinge te stoor nie.

- Maak die lêer nou oop "Easy-RSA", hou SHIFT en ons klik op RMB op 'n leë sitplek (nie op lêers nie). Kies in die konteksmenu "Open opdragvenster".

Sal begin Opdraglyn met die oorgang na die teikengids wat reeds voltooi is.

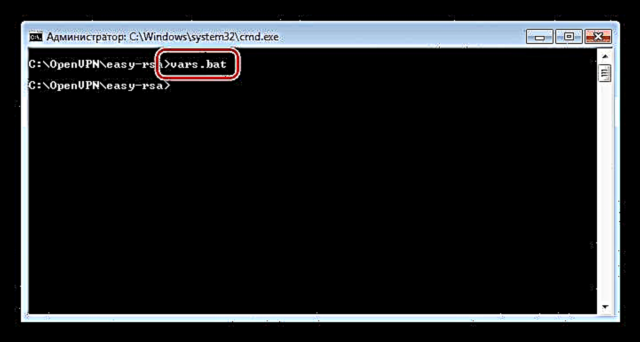

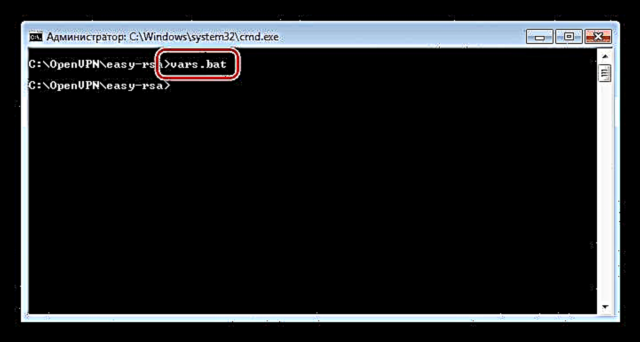

- Ons voer die opdrag hieronder in en klik Enter.

vars.bat

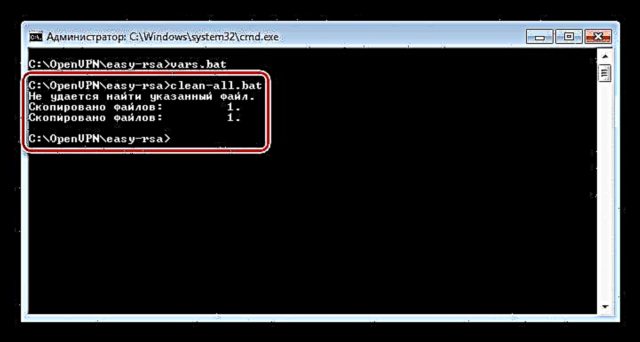

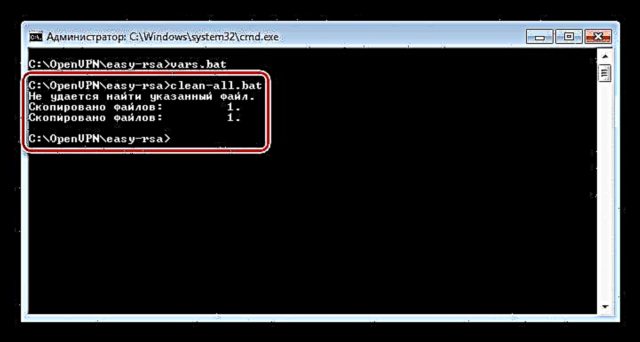

- Begin nou nog 'n 'bondellêer'.

skoon-all.bat

- Herhaal die eerste opdrag.

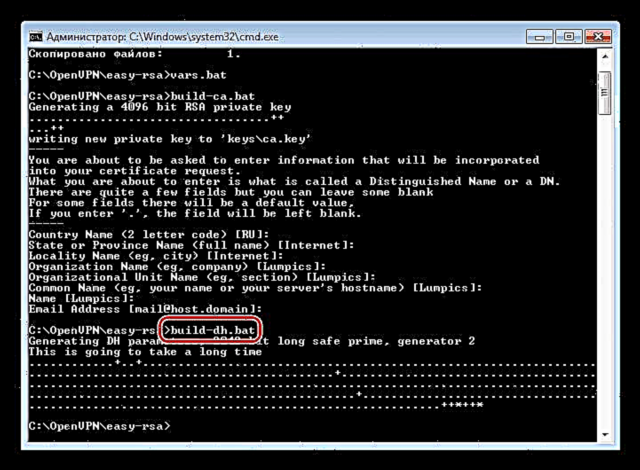

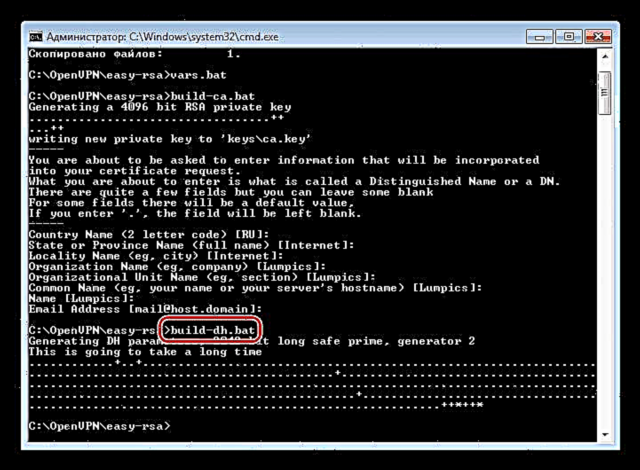

- Die volgende stap is om die nodige lêers te skep. Gebruik dit om die opdrag te gebruik

opbou ca.batNa uitvoering sal die stelsel aanbied om die data wat ons in die vars.bat-lêer ingevoer het, te bevestig. Klik net 'n paar keer Entertotdat die bronreël verskyn.

- Skep 'n DH-sleutel met die lêer van stapel

opbou dh.bat

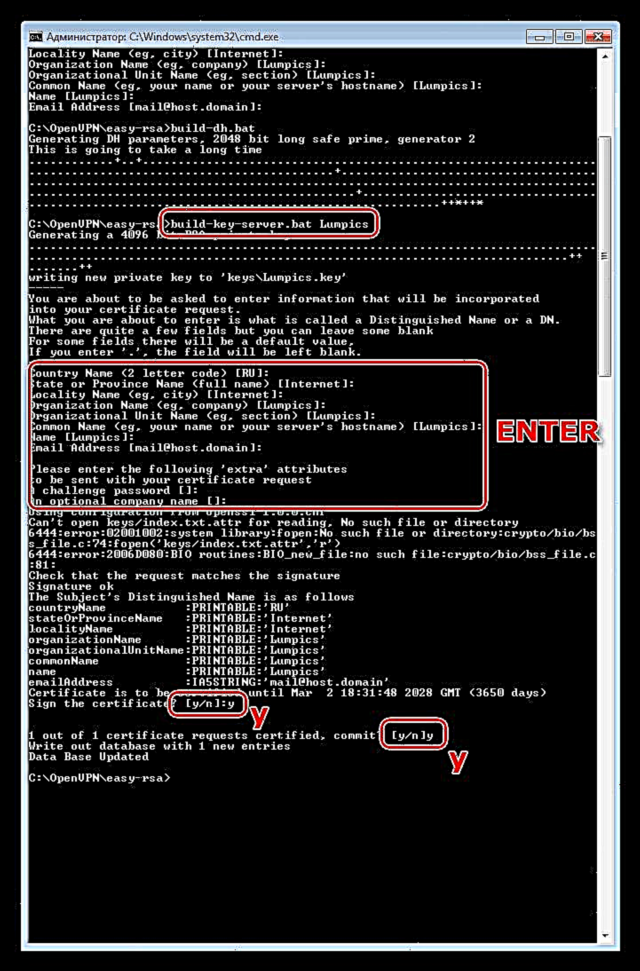

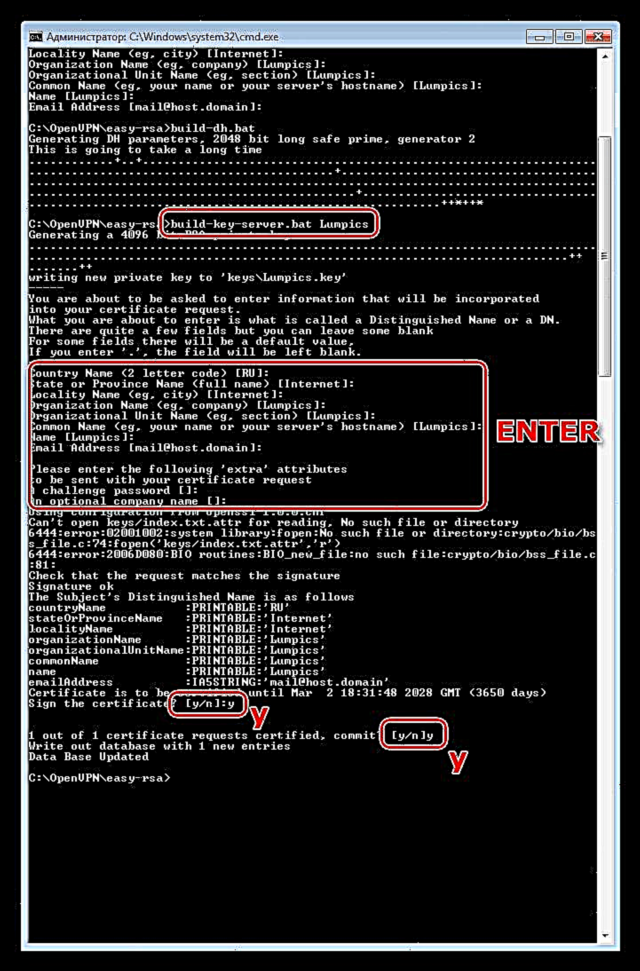

- Ons berei 'n sertifikaat voor vir die bediener. Daar is 'n belangrike punt hier. Hy moet die naam waarin ons gespel het, ken vars.bat in lyn "KEY_NAME". In ons voorbeeld, dit Lumpics. Die opdrag is soos volg:

build-key-server.bat LumpicsHier moet u ook die data met die sleutel bevestig Enter, en voer die brief twee keer in "Y" (ja) waar nodig (sien skermkiekie). Die opdragreël kan gesluit word.

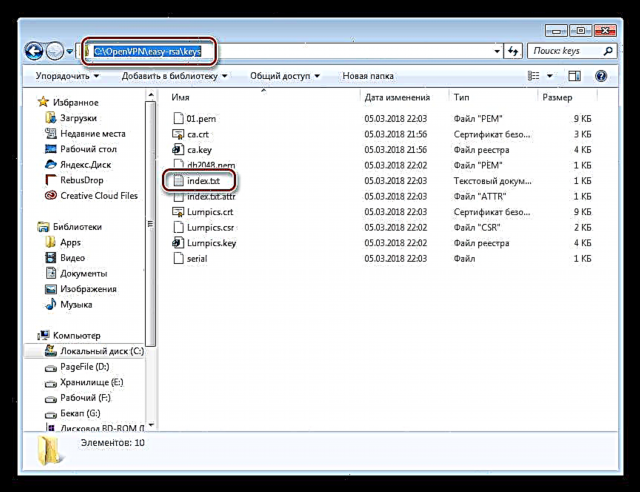

- In ons katalogus "Easy-RSA" 'n nuwe gids met die naam "Sleutels".

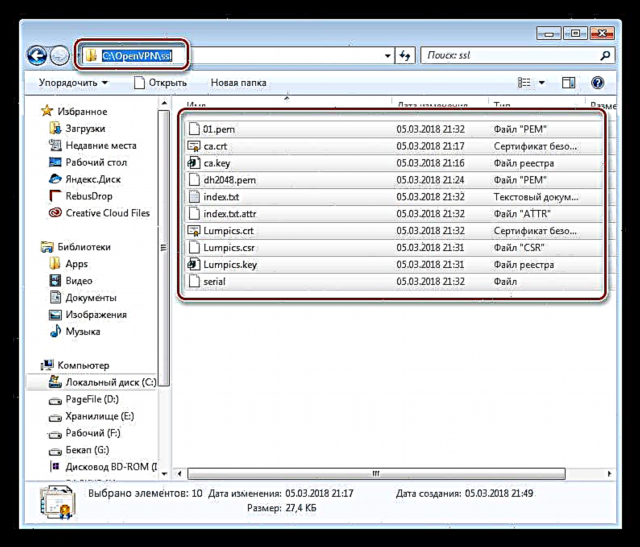

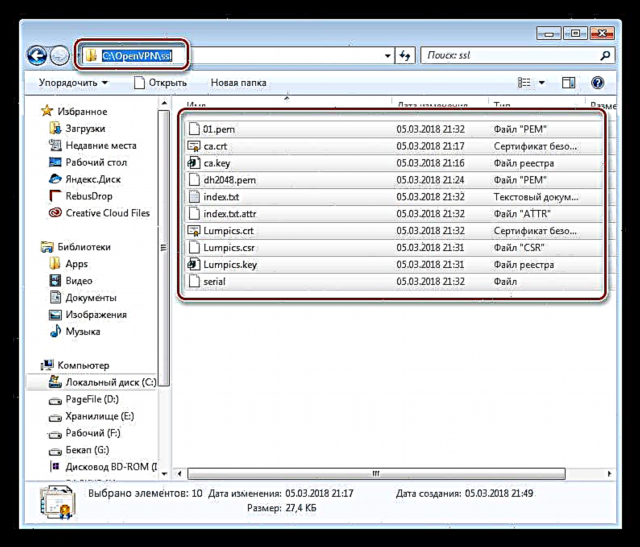

- Die inhoud daarvan moet gekopieër word en in die lêergids geplak word "SSL", wat in die wortelgids van die program geskep moet word.

Gidsaansig nadat gekopieerde lêers geplak is:

- Gaan nou na die gids

C: OpenVPN configSkep hier 'n teksdokument (RMB - Create - Text document), hernoem dit na server.ovpn en maak oop in Notepad ++. Ons voer die volgende kode in:

hawe 443

proto udp

dev tun

dev-knoop "VPN Lumpics"

dh C: OpenVPN ssl dh2048.pem

ca C: OpenVPN ssl ca.crt

cert C: OpenVPN ssl Lumpics.crt

sleutel C: OpenVPN ssl Lumpics.key

bediener 172.16.10.0 255.255.255.0

maksimum kliënte 32

Keepalive 10 120

kliënt-tot-kliënt

comp-lzo

voortduur-sleutel

voortduur-tun

chiffer DES-CBC

status C: OpenVPN log status.log

log C: OpenVPN log openvpn.log

werkwoord 4

stom 20Let daarop dat die name van sertifikate en sleutels moet ooreenstem met dié wat in die lêergids geleë is "SSL".

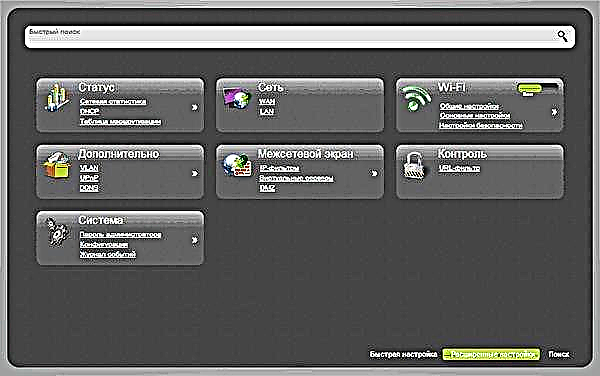

- Maak nou oop "Kontrolepaneel" en gaan na Netwerkbestuursentrum.

- Klik op die skakel "Verander adapterinstellings".

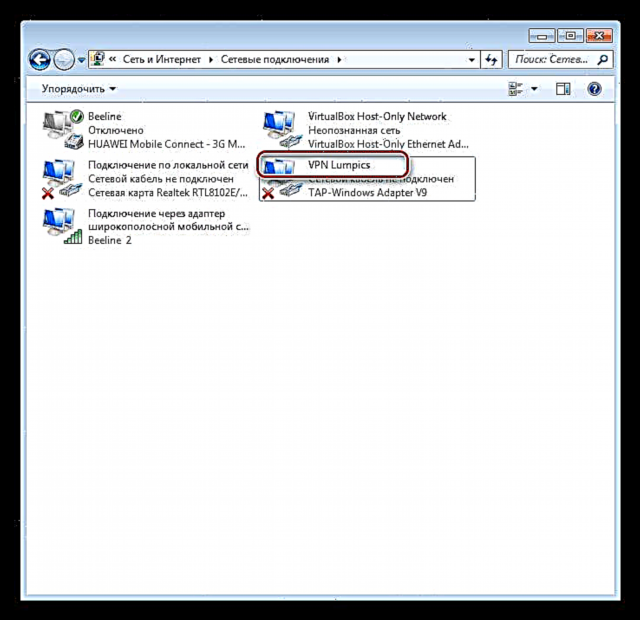

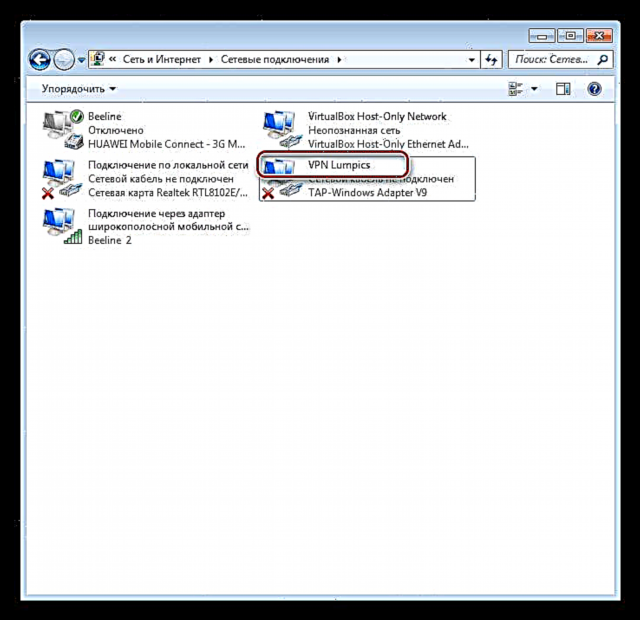

- Hier moet ons 'n konneksie vind "TAP-Windows-adapter V9". U kan dit doen deur op die PCM-verbinding te klik en na die eienskappe daarvan te gaan.

- Hernoem dit na "VPN Lumpics" sonder aanhalings. Hierdie naam moet ooreenstem met die parameter "Dev-knoop" in lêer server.ovpn.

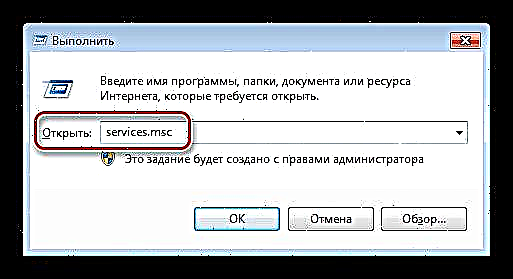

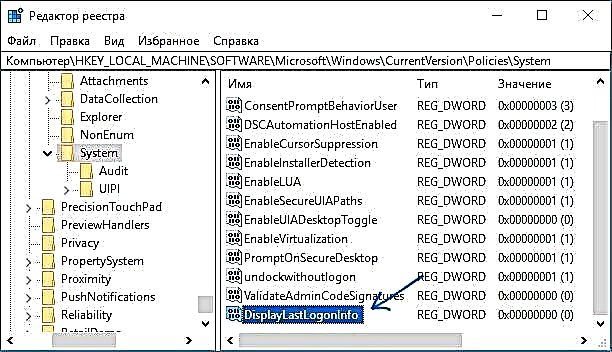

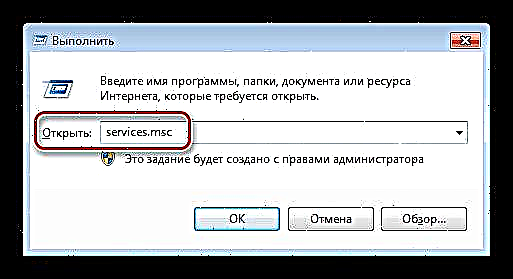

- Die laaste stap is om die diens te begin. Druk kortpad Wen + r, voer die reël hieronder in en klik Enter.

services.msc

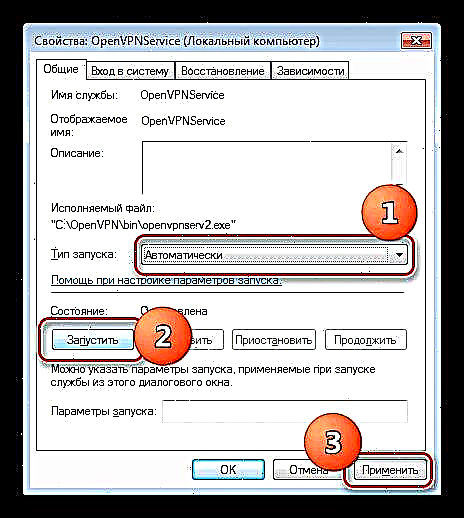

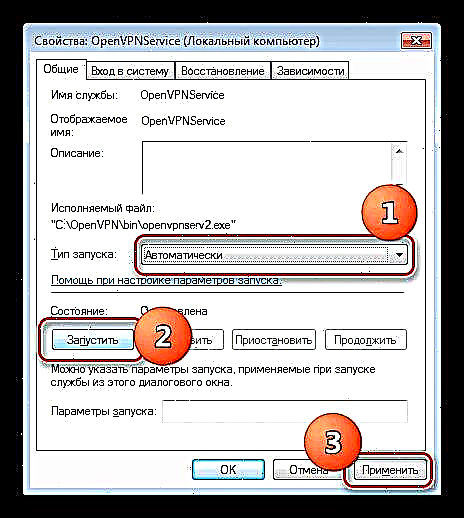

- Soek 'n diens met die naam "OpenVpnService", klik op RMB en gaan na die eiendomme.

- Aanvangstipe verander na "Outomatiese", begin die diens en klik "Pas".

- As ons alles reg gedoen het, moet 'n rooi kruis naby die adapter verdwyn. Dit beteken dat die verbinding gereed is om te gaan.

Kliënt-konfigurasie

Voordat u met die klientkonfigurasie begin, moet u verskeie aksies op die bediener-masjien uitvoer - sleutels en 'n sertifikaat genereer om die verbinding te konfigureer.

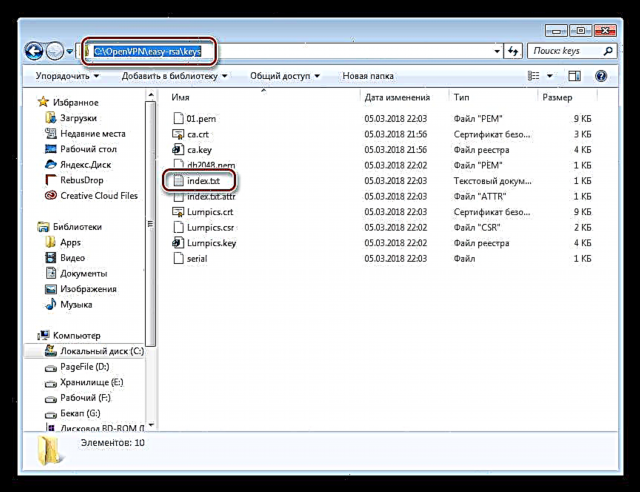

- Ons gaan na die gids "Easy-RSA", dan na die gids "Sleutels" en maak die lêer oop index.txt.

- Maak die lêer oop, vee alle inhoud uit en stoor.

- Gaan terug na "Easy-RSA" en hardloop Opdraglyn (SHIFT + RMB - Maak die opdragvenster oop).

- Volgende, hardloop vars.bat, en skep dan 'n kliëntsertifikaat.

build-key.bat vpn-kliënt

Dit is 'n algemene sertifikaat vir alle masjiene op die netwerk. Om sekuriteit te verhoog, kan u u eie lêers vir elke rekenaar genereer, maar dit anders noem (nie "VPN-kliënt", en "VPN-client1" ensovoorts). In hierdie geval moet u al die stappe herhaal, begin met die skoonmaak van index.txt.

- Finale aksie - lêeroordrag VPN-client.crt, VPN-client.key, ca.crt en dh2048.pem aan die kliënt. U kan dit op enige maklike manier doen, byvoorbeeld om na 'n USB-flash drive te skryf of dit oor 'n netwerk oor te dra.

Werk wat op die kliëntmasjien uitgevoer moet word:

- Installeer OpenVPN op die gewone manier.

- Open die gids met die geïnstalleerde program en gaan na die gids "Config". U moet ons sertifikaat en sleutellêers hier invoeg.

- Skep 'n tekslêer in dieselfde lêergids en hernoem dit na config.ovpn.

- Open in die redakteur en skryf die volgende kode:

kliënt

herbesin oneindig

nobind

afgeleë 192.168.0.15 443

proto udp

dev tun

comp-lzo

ca ca. crt

cert vpn-client.crt

sleutel vpn-client.key

dh dh2048.pem

float

chiffer DES-CBC

Keepalive 10 120

voortduur-sleutel

voortduur-tun

werkwoord 0In lyn "Remote" u kan die eksterne IP-adres van die bedienermasjien registreer - sodat ons toegang tot die internet kry. As u dit laat soos dit is, is dit slegs moontlik om via 'n versleutelde kanaal aan die bediener te koppel.

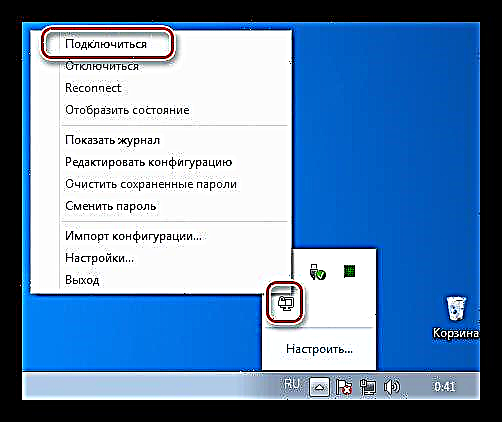

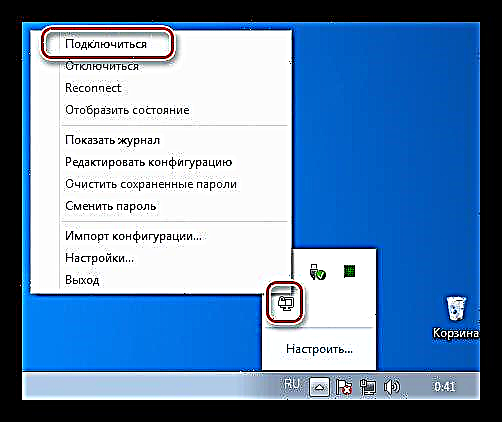

- Begin die OpenVPN GUI as administrateur met behulp van die kortpad op die tafelblad, dan vind ons die ooreenstemmende ikoon in die skinkbord, klik RMB en kies die eerste item met die naam "Connect".

Dit voltooi die opstelling van die OpenVPN-bediener en kliënt.

Gevolgtrekking

Deur u eie VPN-netwerk te organiseer, kan u die versending van inligting so veel as moontlik beskerm, sowel as die surf van die internet veiliger. Die belangrikste ding is om versigtiger te wees wanneer u die bediener- en kliëntekant instel, met die regte aksies, kan u al die voordele van 'n privaat virtuele netwerk gebruik.